1. IAM(Identity and Access Management)의 개요

1-1. IAM(Identity and Access Management)의 정의

- AAA와 Provisioning 기능을 포함한 포괄적인 의미의 Identity Management 솔루션

- 조직이 필요로 하는 보안 정책을 수립하고 정책에 따라 자동으로 사용자의 계정과 접근 권한을 관리하는 솔루션

1-2. IAM(Identity and Access Management)의 특징

- 계정 정책: 시스템의 접속 계정의 1:1 계정 정책 수립 및 각 시스템 별 휴면 계정과 불법 계정 관리

- 보안 정책: 계정 또는 계정 그룹별 보안 정책 수립(Password 변경 주기)

- 시스템 정책: 퇴사자 또는 입사자 발생 시 많은 시스템에 계정 생성 및 관리

2. IAM(Identity and Access Management)의 개념도, 주요기능

2-1. IAM(Identity and Access Management)의 개념도

2-2. IAM(Identity and Access Management)의 주요기능

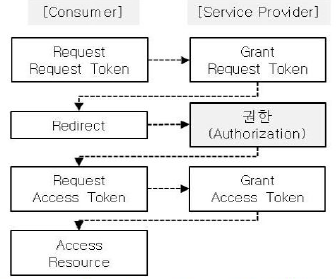

1) 연합서비스 (Federation Service) : 외부시스템과의 정보공유를 위한 보안환경제공

2) 인증 (Authentification) : 사용자 ID와 패크워드가 일반적 통용 인증방법

3) 접근제어 (Access Management) : 네트워크 자원에 대한 접근을 제어하는 정책 및 규칙에 대한 지원

4) 프로비저닝 (Provisioning) : 사용자 계정 규정과 역할 기반의 이메일 사용, 물리적 자원의 사용허가

5) SSO (Single Sign On) : 사용자가 한번 인증한 후 재인증 없이 여러 응용프로그램 사용

6) 디렉토리 서비스 (Directory Service) : 계정 및 접근제어는 사용자 관련정보를 포함하며 디렉토리에 저장됨

7) 감사(Audit) : 합법 및 불법 접근시도 추적하고 리포팅 제공

'1. IT Story > Basic Studies' 카테고리의 다른 글

| EAP (Enterprise Architecture Planning) (0) | 2019.06.08 |

|---|---|

| EA(Enterprise Architecture) (0) | 2019.06.07 |

| DRS(Disaster Recovery System) (0) | 2019.06.06 |

| 생체인식시스템(Biometrics) (0) | 2019.06.04 |

| EAM(Enterprise Access Management) (0) | 2019.06.02 |

| SSO(Single Sign On) (0) | 2019.06.01 |

| 접근통제(Access Control) (0) | 2019.05.31 |

| AAA(Authentication, Authorization, Accounting) (0) | 2019.05.30 |